هک مودم های خانگی

آموزش طراحی وب سایت ، قسمت سوم

2016-09-13

نصب iOS 10 روی آیفون و آیپد و آیپاد تاچ

2016-09-14هک مودم های خانگی

هک مودم های خانگی,مودم های خانگی,امنیت مودم های خانگی,حمله فارمینگ,حمله فیشینگ

هک مودم های خانگی

هک مودم های خانگی دردسرهای جدیدتری ایجاد کرده است.هکرها با استفاده از روش جدید فیشینگ، قادر به سوءاستفاده از مشکل امنیتی مودمها بوده و میتوانند کاربران را به بازدید از صفحات وب آلوده ترغیب کنند؛ سپس با استفاده از تکنیکهایی ویژه اطلاعات حساس افراد و از جمله کلمات عبور کاربران را به سرقت برند.با لیزارد وب همراه باشید.

هک مودم های خانگی توسط ایمیل های فیشینگ

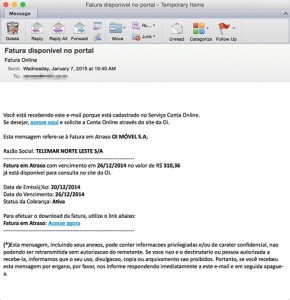

اخیرا تعدادی تکنیک غیرمعمول هک در برزیل توسط تعدادی هکر استفاده شده که میتوانند با ارسال ایمیل فیشینگ و فریب کاربران، به مودم آنها دسترسی داشته باشند. این حمله «Pharming» نام دارد. متن ایمیل ارسالی به شکل زیر است:

هک مودم های خانگی,مودم های خانگی,امنیت مودم های خانگی,حمله فارمینگ,حمله فیشینگ

تکنیک فارمینگ چیست؟

فارمینگ حمله هکری برای هدایت ترافیک یک وبسایت به سایتی دیگر است. در این روش، از آسیبپذیریهای دیاناس بهرهبرداری میشود. در واقع در فارمینگ به صورتی عمل میشود که تقاضای دیاناس برای یک نام دامنه، آیپی واقعی آن دامین تقاضا نشده، بلکه آیپی یک سایت تقلبی درخواست شده است. این روش به جای اینکه کاربر را فریب دهد تا به یک ایمیل تقلبی پاسخ دهد و سپس او را به یک وب سایت جعلی هدایت کند، برای فریب دادن کاربر برای تسلیم هویت و اطلاعات حساسش، از روش های زیرکانهتری استفاده میکند. این حملات از اسبهای تروجان، برای نصب برنامههای کلیدخوان و برنامههای هدایت کننده استفاده میکنند. سپس به یک نفوذگر اجازه میدهند کلمات عبور و شماره کارتهای اعتباری را بدست آورد، بدون اینکه کاربر مجبور به انجام کاری غیرعادی باشد.

روش اول:

روشهای مختلفی برای فارمینگ وجود دارد که یکی از آنها تغییر سرور DNS محلی است. در این روش کاربر به جای دامین واقعی به یک سایت تقلبی هدایت میشود.

روش دوم:

این روش، از طریق یک برنامه مخرب انجام میشود که تنظیمات شبکه کامپیوتر آلوده را تغییر میدهد. این تغییر به صورتی است که کاربر از طریق دامینهایی که از قبل تعیین شدهاند به سرورهای دیگری هدایت میشوند.

روش سوم:

در این روش فارمینگ که حمله مستقیم به دیاناس سایت اصلی است، کاربر خود آدرس سایت بانک را مستقیما در نوار آدرس مرورگر تایپ میکند، اما آیپی این سایت که هک شده باعث میشود که کاربر باز هم به سایت تقلبی هدایت شود.

هک روترهای برزیلی

خبر جدیدی که منتشر شده حاکی از هک شدن تعدادی از روترها در برزیل به روش فارمینگ است. هکرها دیاناس کاربران را تغییر دادهاند؛ البته دیاناس آیتم محافظت شدهای است که تغییر آن توسط افراد ناشناس آسان نیست. اما هکرها توانستهاند از آسیبپذیری موجود در روترهای خانگی سواستفاده کرده و به سیستم کاربران دسترسی پیدا کنند.

شرکت امنیتی «Proofpoint» با انتشار پیامی در وبلاگ خود به دشوار بودن انجام این تکنیک اشاره کرد و گفت:

اگر چه فارمینگ تکنیکی برای هک شبکه است اما اجرای این هک از طریق ایمیل کار چندان آسانی نیست.

به گزارش این کمپانی، ایمیلها ارسالی به کاربران حاوی لینک مخربی بود که به سروری که هکرها هک کرده بودند، هدایت میشد. بعد از اجرای فارمینگ، هکرها قادر به پیادهسازی تکنیک CSRF شدند. در این روش نیز حملات جعل درخواست بین سایتی، از اعتمادی که یک سایت به کاربر خود و مرورگر دارد سواستفاده میکند. به طور کلی، حمله از طرف یکی از کاربران سایت انجام میشود. به این ترتیب که یک سایت مخرب درخواستی را به یک برنامهی کاربردی تحت وب میفرستد که کاربر قبلا با آن از طریق یک وبسایت دیگر احراز هویت شده است. هکرها پس اجرای موفقیتآمیز حمله، با وارد کردن نامکاربری و کلمهعبور پیشفرض مودم، به پنل مدیریتی دسترسی یافته و تنظیمات دیاناس را تغییر دادند. بعد از تمامی این مراحل، به دلیل اینکه DNS پیش فرض مودم تغییر یافته، ترافیک کاربران را به سمت وبسایت مخرب هدایت کردند. سپس هکرها موفق به اجرای حملهی Man-in-the-Middle شدند، یعنی اطلاعات شخصی و حساس از جمله ایمیلها، نامکاربری و رمز حسابهای کاربری و نتایج جستجو را بدست آورند.

این حملات بیشتر در مودمهای TP Link و DLink مشاهده شده است. در این مودمها آیپی پیش فرض ۱۹۲٫۱۶۸٫۱٫۱ و نام کاربری و رمزعبور مودم admin است؛ بنابراین برای جلوگیری از این حمله، اطلاعات اشاره شده را تغییر دهید و حتما بررسی کنید که فایروال مودم فعال شده باشد؛ در غیر اینصورت هکر قادر به راه اندازی سرویس «تلنت» است. استفاده از یک آنتی ویروس قوی و فایروال در سیستم توصیه میشود.